Efforts coordonnés de la CIA et de la NSA contre iOS et OS X

Les multiples révélations issues des documents extraits par Edward Snowden des archives de la NSA n’étonnent plus grand monde, mais cette fois, la découverte implique directement les produits d’Apple que sont iOS et OS X. Des documents, exploités et publiés par The Intercept, montrent la manière dont la CIA (agence centrale du renseignement des États-Unis chargé de collecter du renseignement hors des frontières du pays), aidée en cela par la NSA (agence nationale de la sécurité chargée de collecter et traiter des renseignements issus des systèmes de communications), a mené un effort pluriannuel contre les systèmes d’exploitation d’Apple avec un objectif, casser les clefs de chiffrement, et, globalement, dénicher n’importe quelle méthode opérationnelle pour compromettre la sécurité des appareils pommés.

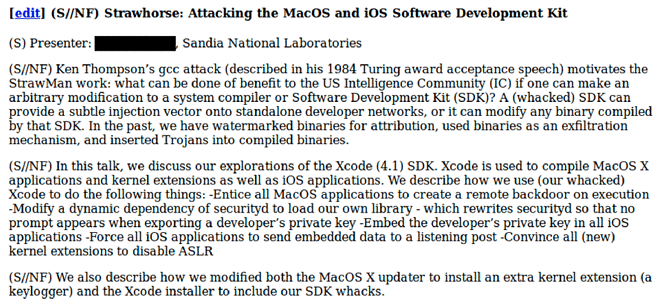

Au fil des mois les ingénieurs et les chercheurs de la CIA et de la NSA travaillent séparément ou en petits groupes à casser les protections. Soit en ayant l’appareil iOS sous la main, soit à distance en tentant d’obtenir l’accès à toutes les données stockées dans la mémoire des appareils.

Tous les ans depuis 2006, tous ces acteurs se retrouvent à l’occasion d’un événement nommé « Jamboree », dans des locaux de l’entreprise Lockheed Martin dans l’état de Virginie. Les documents de la NSA indiquent que ces réunions se tenaient (et se tiennent sans doute toujours) avec l’objectif d’échanger sur les techniques d’attaque contre les outils électroniques grand public, d’Apple et des autres.

Autre méthode décrite, le piratage de l’outil de mise à jour livré avec OS X. Une fois modifié, il permettait l’installation d’un logiciel espion qui permettait de transmettre toutes les informations pianotées sur le clavier du Mac.

Évidemment, les produits d’Apple n’étaient pas les seuls visés. L’outil de chiffrement BitLocker de Microsoft était aussi, par exemple, dans le viseur des pirates étatiques.

Les documents qui ont fuité n’abordent pas les conséquences des recherches faites pour casser les protections, d’iOS, d’OS X et des autres systèmes. Pas d’exemple d’attaques concrètes ni de l’étendue de l’éventuelle distribution d’outils de développement piratés. Mais ils montrent que les chercheurs étaient particulièrement friands de clefs de chiffrement utilisées par Apple, et les autres, pour protéger les données stockées.

Toutes les versions, ou presque, de l’iPhone ont été visées. Par exemple, en mars 2010, une intervention lors des fameuses rencontres annuelles Jamboree avait pour titre « Rocoto : infiltrer l’iPhone ». Au fil des années, en sus des méthodes d’attaques propres à la CIA et la NSA, les méthodes de déplombage, utilisées par le grand public pour permettre l’accès à l’installation d’applications non approuvées par Apple, étaient étudiées à la loupe.

Obtenir de telles clefs permettait non seulement d’obtenir l’accès à des données, mais également à des portions de code du système pour faciliter la recherche de nouvelles vulnérabilités.

Il est à noter que depuis l’année dernière, Apple a complètement changé la manière dont les données sont chiffrées puisque le système utilise désormais une clef qui n’est plus connue d’Apple. Un changement de politique qui a eu le don d’énerver certains porte-parole officieux de ces agences.

– The CIA campaign to steal Apple’s secrets

Illustration de une par The Intercept