Intego face au Cheval de Troie

Depuis l’apparition du premier Trojan pour MacOS X les réactions sont multiples : “c’est un coup de pub d’Intego”, “quelle horreur ce n’est pas possible” ou encore “mince MacOS X est vulnérable comme Windows…”

Bref un besoin de communication se faisant sentir nous avons contacté la firme Intego qui nous a donné une entrevue téléphonique….

Laurent Marteau le CEO de l’entreprise nous a répondu pour les besoins de cette entrevue.

MacGregor : Comment avez-vous isolé ce Cheval de Troie pour MacOS X ?

Laurent Marteau : En fait nous avons reçu par mail le 6 avril ce fichier MP3 infecté, mail qui avait été aussi envoyé à Symantec, Apple et à McAfee. Nous recevons souvent ce genre de courrier, mais là nous sommes restés dubitatifs. Après avoir regardé le code de ce fichier de plus près nous avons découvert que c’était bien un Cheval de Troie et qu’il se basait sur le fonctionnement même de MacOS X.

Beaucoup de discussions ont eu lieu en interne pour savoir si nous devions alerter ou pas la communauté Mac de cette découverte. La décision a été prise de le faire via le communiqué du 08 avril 2004.

MG : Nous avons reçu beaucoup de courriers nous disant que vous veniez de vous faire un joli coup de “pub” avec cette découverte. Qu’en est-il?

LM : C’est faux bien évidemment, nous avons fait une découverte et nous avons décidé de l’annoncer c’est tout à fait logique et notre métier consiste à lutter contre tous les parasites en circulation. Nous ne voulions pas être alarmant mais en même temps nous devions jouer notre rôle préventif dans le cas où une time bomb serait incoporée à ce Trojan par exemple.

Mg : Pouvez-vous nous expliquer le fonctionnement de ce Cheval de Troie dans le détail ?

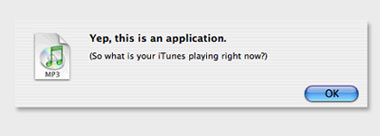

LM : Le cheval de Troie est incarné par un bout de code injecté directement dans le fichier MP3 que vous recevez. Il vient se loger directement dans la partie commentaires de ce fichier et non au début, ce qui permet à MacOS X d’être trompé et de lire le fichier MP3 en question.

Le finder est donc leurré. Ensuite le code malicieux du Trojan va s’ajouter aux deux ressources card et csrg qui permettent à MacOS X de lire les fichiers. La première définit si l’application est carbone ou si i l y a du code PowerPC. Quant à la seconde elle reçoit le code “pourri”.

Le scénario ensuite est simple : MacOS X va transformer le fichier reçu en une icône MP3 pour être lu, s’appuyant sur la ressource card va lancer le code et la ressource csrg qui contient le code du Cheval de Troie se charge en mémoire et s’exécute.

C’est pour cela que sous MacOS 9 la vulnérabilité est moindre car sous ce système on détecte de suite que le fichier en question n’est pas un MP3 mais bien une application (app.). On ne double-clique pas dessus donc pour exécuter le Cheval de Troie. Alors que sous X vous avez un fichier MP3 innofensif…

MG : Quels sont les dangers réels de ce Cheval de Troie ?

LM : Aujourd’hui nous pensons qu’il est complètement innofensif. Toutefois nous sommes toujours en phase de test dans nos laboratoires et nous ne savons pas quelles surprises nous pourrions faire dans ce code : une partie pour Windows peut-être, des fonctionnalités plus dangereuses. Nous sommes sûrs qu’il ne contient pas de commande de suppression, cette dernière étant à même de créer des dégâts irréversibles. Mais nous ne savons pas encore tout ce qu’il pourrait faire d’autre sur un Mac, nous cherchons en l’étudiant.

MG : Comment lutter contre un code que vous ne connaissez pas complètement encore à 100% ?

LM : C’est la raison pour laquelle nous avons sortis un vaccin générique pour protéger efficacement les Macusers possédant VirusBarrier, dans l’hypothèse ou ce bout de code malicieux prendrait forme sous un commentaire dans un fichier JPEG ou QTIME. Mais les Mac sont protégés sans problème car VirusBarrier va réparer le fichier MP3 en vous laissant en plus la possibilité d’écouter votre fichier musical après réparation. Il n’y a aucun risque.

Enfin, il n’y a aucune possibilité de réplication automatique de ce Cheval de Troie pour le moment.