iOS : passoire à données personnelles

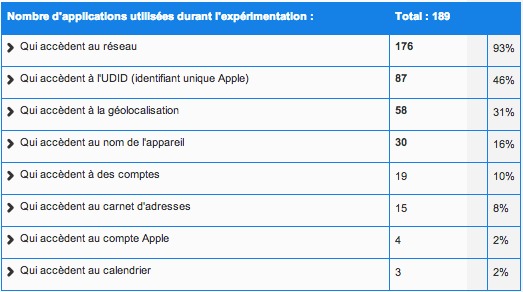

Pour ce faire, un utilitaire a été développé et installé sur six iPhone, utilisés durant trois mois par des volontaires de la CNIL; ce sont 9 Go de données qui ont été récoltées. Sur les 189 applications utilisées par ces cobayes, 87 ont accédé à l’identifiant UDID, soit pratiquement 50%. 33 l’ont même transmis en clair, faisant fi de toute protection, et ce plusieurs fois durant l’expérience. Une app d’un quotidien a accédé 1 989 fois au UDID et l’a transmis 614 fois à son éditeur… Apple va mettre bon ordre à ce déballage, en interdisant purement et simplement l’usage du numéro UDID. L’étude révèle que 41 000 événements de géolocalisation ont été enregistrés, soit une moyenne de 76 par volontaire et par jour. Au total, ce sont 7 millions d’événements qui ont été captés par l’utilitaire.

Après transmission, ces informations sont ensuite dans les mains d’acteurs tiers (outils d’analyse, de développement ou de monétisation) qui sont invisibles de l’utilisateur.

La CNIL dresse une liste de recommandations afin de faire respecter les règles applicables en matière de protection des données : accompagnement des développeurs pour intégrer des outils «privacy by design» dès le début de la conception d’une app; les boutiques d’apps se doivent d’inventer de meilleurs outils d’informations et de recueil du consentement de l’utilisateur; il faut de meilleurs contrôles de la confidentialité dans les réglages du système d’exploitation; enfin, les acteurs tiers doivent s’engager à n’utiliser que les données qui leur sont nécessaires, en toute transparence.